Program umożliwia m.in sprawdzenie geolokalizacji adresu IP oraz w miarę możliwości adresu MAC karty. Nie zabrakło także możliwości analizy otwartych portów.

Aplikacja jest również w stanie odczytywać NetBIOS czy stworzyć listę ulubionych adresów IP. Angry IP nie wymaga instalacji, a jednocześnie zużywa śladowe ilości zasobów komputera.

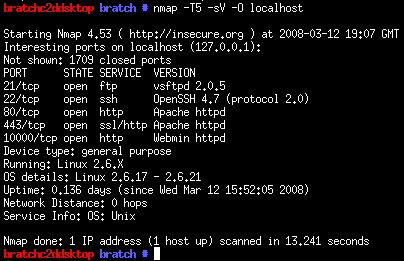

# Nmap - (z ang. Network mapper) – program komputerowy autorstwa Fyodora (Gordon Lyon), służący do skanowania portów i wykrywania usług w sieci.

Program implementuje wiele różnych technik testowania portów TCP, w tym niestandardowe podejścia wynikające ze specyfiki implementacji stosów sieciowych, które potencjalnie mogą omijać zapory sieciowe lub platformy Intrusion Detection System. Dodatkowo Nmap posiada możliwość identyfikacji systemów operacyjnych na skanowanych hostach.

Metody skanowania portów

Oto niektóre z metod dostępnych w nmapie:- skanowanie oparte na pełnym połączeniu TCP (nmap -sT) – listuje porty, z którymi udało się nawiązać połączenie

- skanowanie SYN (tzw. półotwarte) (nmap -sS) – polega na wysyłaniu pakietów z ustawioną flagą SYN i oczekiwaniu na odpowiedź. Jeżeli serwer odpowie pakietem SYN-ACK oznacza to otwarty port. Serwer oczekuje na pakiet z bitem ACK, jednak nigdy go nie otrzymuje, a połączenie nie jest logowane.

- metoda ACK (nmap -sA) – wykorzystywana jest najczęściej do poznania ustawień firewalla (rozpoznawania prostych filtrów pakietów). Nmap wysyła do wskazanych portów pakiety ACK. Jeśli otrzyma pakiet RST, port uznawany jest za niefiltrowany, jeżeli zaś nie otrzymuje odpowiedzi, uznaje go za filtrowany

- skanowanie FIN (nmap -sF) – korzysta z pakietów z ustawioną wyłącznie flagą FIN, czego host docelowy nie oczekuje. Porty niewykorzystane odpowiadają wówczas pakietem RST

- metoda Xmas Tree (nmap -sX) – wykorzystuje pakiety z bitami FIN, URG i PUSH, porty zamknięte odpowiadają pakietem z flagą RST

- skanowanie Null (nmap -sN) – korzysta z pakietów bez ustawionych żadnych flag

- skanowanie portów UDP (nmap -sU) – listuje otwarte porty, korzystające z protokołu UDP

- skanowanie ping (nmap -sP) – pozwala ono określić, które z hostów są aktywne w danym momencie

- skanowanie RPC (nmap -sR) – znajduje usługi dostępne przez RPC

przykład

- szybkie skanowanie 'domowej' sieci lokalnej, prywatnej C klasy IP od 1 do 255:

# nmap -A -T4 192.168.1.1-255

w efekcie powinno się uzyskać informacje o prawdopodobnym sprzęcie i wersjach oprogramowania komputerów w tej sieci, o czasie ich włączenia (uptime) o otwartych i zblokowanych portach i o wszystkich MAC adresach każdego PC. Dla admina informacje sprzętowe są to informacje przydatne do inwentaryzacji sieci, a wersje oprogramowania w połączeniu z otwartymi portami mogą służyć do uszczelnienia sieci.

# N Top